ABSTRACT

Dengan

semakin berkembang dan populernya jaringan nirkabel, menyebabkan

munculnya isu-isu keamanan pada jaringan nirkabel. Serangan terhadap

jaringan nirkabel pun berkembang. Teknik paling awal sekali yang harus dilakukan oleh seorang hacker sebelum serangan di lakukan adalah melakukan proses footprinting, atau dalam bahasa keren-nya intelejen awal tentang segala sesuatu yang berkaitan dengan target yang dituju. Dengan cara ini seorang penyerang akan memperoleh profile / postur keamanan yang lengkap dari organisasi / jaringan yang akan di serang.

DASAR TEORI

PENGERTIAN FOOTPRINTING

§ Footprinting

adalah segala kegiatan mengumpulkan informasi target yang akan di-hack

sistemnya, sebelum melakukan penguasaan sistem sesungguhnya. Atau Footprinting,

merupakan seni mencari / mengumpulkan informasi yang berkaitan dengan

target yang akan diserang. Misal jika seseorang ingin merampok bank yang

dilakukan terlebih dahulu adalah kantor bank itu berada, dimana biasa

kasir menyimpan uang, rute bank untuk persiapan melarikan diri dan

berbagai hal yang berkaitan dengan target. Mengapa

proses footprinting ini penting? Karena menurut Certified Ethical

Hacker (CEH), 90% waktu seorang hacker dan cracker dihabiskan untuk

mengumpulkan informasi, sedangkan 10% untuk melakukan percobaan

menguasai sistem server atau router.

Footprinting dapat dibagi 2 yaitu

1. inner footprinting dan

2. outer footprinting.

Inner

footprinting adalah pencarian informasi terhadap suatu situs dimana

Anda sudah berada di dalam jaringan komputer tersebut (Anda sudah berada

didalam gedungnya dan menggunakan fasilitas internet gratis).

Outer

Footprinting adalah pencarian informasi terhadap suatu situs dimana

Anda tidak berada di dalam jaringan komputer target (Anda berada jauh

dari komputer target).

LANGKAH - LANGKAH FOOTPRINTING

Pada

dasarnya ada empat (4) langkah utama yang biasanya dilakukan untuk

melakukan intelejen awal untuk melihat scope situasi target sasaran.

Langkah ini dikenal sebagai footprinting, yaitu:

1. Menentukan Scope Aktifitas / Serangan

2. Network Enumeration

3. interogasi DNS (domain name).

4. Mengintai Jaringan.

Penjelasan ;

1. Menentukan Scope Aktifitas / Serangan

Pada

tahapan 1 ini, kita perlu memperoleh sebanyak mungkin informasi yang

berkaitan dengan lokasi,berita akusisi, nomor telepon, kontak person

,e-mail address mereka, masalah privasi kebijakan keamanan yang di

terapkan, link ke berbagai situs Web lain yang berhubungan dan

lain-lain.

Bagi sistem administrator yang ingin melawan hal ini, ada baiknya membaca-baca RFC 2196 Site Security Handbook yang bisa di download dari http://www.ietf.org/rfc/rfc2196.txt.

2. Network Enumeration

Network

Enumeration dilakukan untuk melihat domain yang digunakan oleh sebuah

organisasi. Untuk melihat domain tersebut bisa dilakukan dengan beberapa

langkah, yaitu :

a. Melihatnya lewat internet / web di https://register.pandi.or.id/registrant?navigation=tambah.

Setelah mengisi nama alamat web yang kita inginkan yaitu www.stikom-bali.ac.id maka hasilnya akan seperti berikut ;

Dari

langkah diatas maka kita akan mendapatkan informasi dari nama alamat

web tersebut seperti alamat domain, nama domain, jumlah server yang

digunakan, dan lain-lain. Tapi web ini terbatas untuk server yang ada di

Indonesia. Tapi jangan khawatir ada tempat untuk mengetahui informasi

alamat yang ada di luar Indonesia yaitu di http://news.netcraft.com

dengan web ini kita bisa mendapatkan informasi yang lebih mendetail

tentang suatu web yang kita ingin selidiki.

b. Atau pun dengan cara ketik host www.stikom-bali.ac.id di terminal. Maka akan hasilnya sebagai berikut ;

c.

Kita juga bisa menggunakan perintah Whois. Dimana whois adalah suatu

prosedur untuk mendapatkan informasi mengenai sebuah domain. Informasi

yang bisa di dapat meliputi siapa pemilik Domain, dimana alamatnya, no

telepon, alamat email, kapan domain ini di daftarkan dan kapan domain

ini akan expired.. Penggunaannya sangat sederhana sekali melalui

terminal, cukup mengetik ;

àwhois stikom-bali.ac.id

seperti gambar berikut ;

3. Interogasi DNS

Interogasi DNS adalah cara yang dilakukan dengan mengambil informasi Domain Name System (DNS).

Selain

beberapa informasi lainnya tentang pemetaan alamat IP dengan hostname.

Salah satu cara yang mungkin agak mudah untuk melakukan zone

transfer,pada masa lalu, bisa dilakukan dengan mudah menggunakan

perangkat lunak nslookup .

Cara menginstallnya tinggal mengetikan sudo apt-get install nslookup sama halnya dengan menginstall program-program lain yang ada di linux.

Setelah menginstall nslookup maka saat mengetik perintah nslookup stikom-bali.ac.id maka hasilnya akan sebagai berikut ;

Salah satu program Intrusion Detection yang gratis dan baik dapat diunduh di http://www.snort.org yang dibuat oleh Marty Roesch.

Bagi

system administrator, teknik Intrusion Detection menjadi penting untuk

dikuasai untuk menjaga adanya penyerang yang masuk dan melakukan

pemetaan jaringan internal kita. Berupa pengumpulan informasi pada

jaringan nirkabel yang akan dihack, informasi tersebut berupa SSID,

channel, metode enkripsi, jumlah user, dan sebagainya. Tool atau

aplikasi yang biasa digunakan adalah kismet.

Kismet merupakan pasive monitoring, sehingga klien atau penyerang menggunakan kismet hanya untuk menangkap informasi pada access point. Maksudnya kismet akan memberikan instruksi pada wireless card untuk mendengarkan semua channel yang ada dan menangkap semua informasi yang terdapat pada access point. Dengan demikian penyerang tidak perlu melakukan probe request

yang mengakibatkan administrator mengetahui keberadaan penyerang.

Informasi IP address dan MAC address yang didapat dari kismet

menggunakan protokol ARP.

4. Mengintai Jaringan

Langkah

keempat atau terakhir dalam proses footprinting adalah melakukan

pengintaian jaringan lawan,dalam bahasa Inggris-nya adalah network

reconnaissance. Proses pengintaian dapat dilakukan dengan menggunakan

perangkat lunak traceroute(di UNIX/Linux), atau menggunakan tracert (di

Windows).

Traceroute

merupakan perangkat lunak diagnostik yang pertama kali di kembangkan

oleh salah satu sesepuh Internet yaitu Van Jacobson.Dengan mengakali

parameter Time To Live (TTL) di paket IP agar setiap router yang

dilewati mengirimkan berita ICMP_TIME_EXCEEDED, kita dapat memetakan

rute yang diambil oleh sebuah paket dalam jaringan Internet.

Setelah

mengetahui daftar alamat IP (IP address) dari berbagai host yang ada di

target anda. Langkah selanjutnya adalah memetakan topologi jaringan,

baik yang menuju ke target sasaran maupun konfigurasi internal jaringan

target. Biasanya kita mengunakan software seperti

a. traceroute

Dengan

software ini kita hanya ketik traceroute stikom-bali.ac.id atau dengan

traceroute 202.146.237.203 (tapi sebelumnya install terlebih dahulu

traceroute dengan mengetikan sudo apt-get install traceroute ) maka hasilnya :

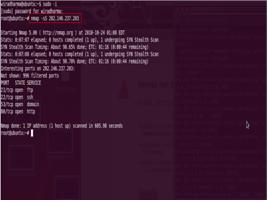

b. Nmap

§ Nmap

(Network Mapper) adalah sebuah aplikasi atau tool yang berfungsi untuk

melakukan port scanning. digunakan untuk eksplorasi suatu jaringan

komputer dan pemeriksaan sekuriti jaringan. Nmap dibuat oleh Gordon

Lyon, atau lebih dikenal dengan nama Fyodor Vaskovich. Aplikasi ini

digunakan untuk meng-audit jaringan yang ada. Dengan menggunakan tool

ini, kita dapat melihat host yang aktif, port yang terbuka, Sistem

Operasi yang digunakan, dan feature-feature scanning lainnya.

§ Perintah-perintah dasar di Nmap

Bentuk dasar dari perintah Nmap adalah :

"nmap <option> <target>"

Untuk melihat petunjuk penggunaan dari nmap, silakan gunakan perintah :

"nmap --h” atau " man nmap”

§ Kegunaan Nmap

1. Nmap untuk Scan IP

Kegunaan

Nmap disini jika kita menemui kasus kalau seandainya dalam suatu

perusahaan memiliki network kelas C dengan 256 host, tidak mungkinkan

kita meng-ngeping satu persatu untuk mengetahui IP yang aktif , maka

Nmap memberikan solusi. Seandainya Anda ingin memeriksa apakah ada host

yang aktif pada network kelas C dengan nomor IP 192.168.1.91 s/d

192.168.1.100 yang ada dalam perusahaan tersebut Maka Anda dapat

memeriksa dengan perintah sebagai berikut: nmap -sP 192.168.1.91-100

Maka hasilnya sebagai berikut;

-sP adalah scanning dari Nmap berbasis ICMP,dimana umumnya digunakan untuk melakukan ping terhadap sejumlah IP sekaligus

- Nmap untuk Port Scanning

Selain

itu Nmap juga berfungsi untuk Port scanning. Port scanning adalah

proses koneksi ke port-port TCP pada host yang menjadi target untuk

menentukan service apa yang sedang berjalan (Listening). Dengan

mengidentifikasi port-port yang listening ini Anda dapat menentukan

jenis aplikasi dan sistem operasi apa yang dipergunakan pada host

tersebut. Service yang dalam status listening ini memungkinkan orang

yang tidak berhak menerobos ke dalam host tersebut.

Untuk mengetahui port apa saja yang listening dari sebuah host dapat menggunakan cara sebagai berikut: #nmap -sS stikom-bali.ac.id

-sS à Stealth scan atau scan yang tidak terdeteksi

- Nmap untuk Mendeteksi OS

Untuk mengetahui OS yang ada atau yang kita inggin ketahui yaitu hanya dengan mengetikan nmap –O www.stikom-bali.ac.id atau nmap nmap –sS –O www.stikom-bali.ac.id (agar scan yang kita lakukan tidak terdeteksi ) maka hasilnya adalah sebagai berikut;

atau

§ Teknik scan Nmap yang disesuaikan dengan medan tempur

a. TCP connect scan -sT

Jenis

scan ini terhubung ke port host target dan mengetahui port yang ada,

terfiltering atau tidak. Scan ini mudah terdeteksi oleh pengelola host

target. Hasilnya adalah ;

b. Scan –sF

Teknik

ini mengirimkan suatu paket ke port host target.host target akan

mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini

hanya dapat dipakai pada stack TCP/IP berbasis Unix.hasilnya adalah

sebagai berikut;

c. Scan -sX

Teknik

ini mengirimkan suatu paket.Jadi Host target akan mengembalikan suatu

RST untuk semua port yang tertutup. Hasilnya adalah ;

d. TCP Null scan -sN

Teknik ini membuat off semua flag. Hasilnya adalah ;

e. TCP ACK scan -sA

Teknik ini digunakan untuk memetakan set aturan firewall. Hal

ini sangat membantu Anda dalam menentukan apakah firewall yang

dipergunakan adalah simple packet filter yang membolehkan hanya koneksi

penuh saja (koneksi dengan bit set ACK) atau suatu firewall yang

menjalankan advance packet filtering. Hasilnya adalah ;

f. TCP Windows scan -sW

Untuk mendeteksi port-port terbuka ,terfilter/tidak terfilter pada sistem-sistem tertentu. seperti pada AIX dan Free BSD sehubungan dengan anomali dari ukuran windows TCPnya. hasilnya adalah ;

g. TCP RPC Scan -sR

Teknik

ini spesifik hanya pada sistem Unix dan digunakan untuk mendeteksi dan

mengidentifikasi port RPC dan program serta nomor versi yang berhubungan

dengannya.hasilnya adalah;

h. UDP Scan -sU

Teknik ini untuk mengetahui port terbuka atau tertutup melalui paket yang dikirimnya. mengirimkan

suatu paket UDP ke port host target. Bila port host target memberikan

response pesan berupa “ICMP port unreachable” artinya port ini tertutup.

Sebaliknya bila tidak menerima pesan tersebut, Anda dapat menyimpulkan

bahwa port tersebut terbuka. Karena UDP dikenal sebagai connectionless

protocol, maka akurasi teknik ini sangat bergantung pada banyak hal

sehubungan dengan penggunaan jaringan dan sistem reources

lainnya.hasilnya adalah ;

c. Dig

§ Dig merupakan bagian dari paket dnsutils. Dnsutils adalah klien yang disediakan oleh BIND (Nama Domain Internet).Untuk Ubuntu cara menginstalnya mudah tinggal ketik perintah sudo apt-get install dnsutils Setelah itu untuk menginstal dig yaitu dengan perintah sudo apt-get install dig

§ Contoh-contoh kasus penggunaan dig

1. Misalnya kita ingin mengetahui IP address stikom-bali.ac.id dengan perintah dig, maka perintahnya adalah :

dig ns1.stikom-bali.ac.id

dig ns1.stikom-bali.ac.id

Maka hasilnya adalah;

2. Atau Misalnya, kita ingin mengetahui DNS server yang melayani domain stikom-bali dengan perintah dig.

Maka perintah yang dimasukkan : dig stikom-bali.ac.id ns

Maka perintah yang dimasukkan : dig stikom-bali.ac.id ns

maka hasilnya adalah;

3. Ataupun Misalnya kita ingin mengetahui IP address dari mail dengan perintah dig pada stikom-bali, caranya :

dig mail.stikom-bali.ac.id

maka hasilnya adalah;

4.Selain itu kita juga bisa mengetahui email server yang melayani domain stikom-bali.ac.id, dengan perintah :

dig stikom-bali.ac.id mx

dig stikom-bali.ac.id mx

Maka hasilnya adalah;

5.Menggunakan dig untuk mengetahui SOA record

§ Kita dapat melihat primari server, kontak dan serial dari zona tersebut dengan SOA (Staff of Authority) Record.

§ Misalnya kita ingin mengetahui data-data dari stikom-bali. Maka, perintah yang digunakan :

dig stikom-bali.ac.id soa

dig stikom-bali.ac.id soa

§ Maka hasilnya adalah ;

Mudah-mudahan

tulisan sederhana ini, dapat memberikan inspirasi bagi para penyerang

maupun para sistem administrator dalam menangkal intelejen yang

dilakukan para penyerang di Internet.

0 comments:

Post a Comment